Подключение по SSH ключи, PuTTY настройка

Генерация SSH ключей с PuTTY и настройка авторизации по закрытому ключу SSH для безопасность сервера.

Настроим безопасность сервера, защитим его от взлом по подбору пароля к SSH.

Для начала меняем юзера который имеет права на подключение к серверу.

Добавление пользователя

Чтобы добавить нового пользователя в сессии root, введите:

adduser newuser

Находясь в сессии не- root пользователя, всегда добавляем команду sudo. Пример

sudo adduser newuser

Этот юзер не имеет не каких прав, он только для подключения по SSH, поэтому пароль ему не задаем.

1. В папке PuTTY найдите файл puttygen.exe и запустите его.

«Тип ключа для генерации» выберите SSH-2 RSA.

Длина генерируемого ключа(в битах): введите 4096.

Нажмите кнопку Генерировать.

Хаотично перемещайте курсор мыши внутри окна программы.

Введите пароль для закрытого ключа. не забудьте, лучше запишите информацию о пароле для напоминания. К примеру имя год рождения.

Сохраните открытый и личный (закрытый) ключ, не перепутайте ключи в будущем.

Не закрываем окно программы генерации ключей PuTTY.

2.Подключаемся и авторизовываемся к своему серверу по протоколу SSH с помощью PuTTY (файл в папке PuTTY.exe).

Вводим следующие команды для создания директории .ssh и файла ключа keys:

mkdir ~/.ssh создаем каталог

chmod 0700 ~/.ssh создаем права каталога

touch ~/.ssh/keys создаем файл для ключа

chmod 0644 ~/.ssh/keys создаем права на файл

Если не задать права то при подключении выдаст ошибку

server refused our key putty

disconnected no supported authentication methods available server sent public key

Открывам в редакторе файл keys командой: vi или nano

vi ~/.ssh/keys

Открываем окно программы Генератор ключей PuTTY и в секции Открытый ключ вставки в файл authorized_keys формата OpenSSH выделяем все содержимое и копируем в созданный файл keys на сервере.

Открытый должен быть в формате OpenSSH (начинаться с ssh-rsa AAAA…).

3. Далее приступаем к настройки SSH для запрета авторизации по паролю, разрешив только авторизацию по закрытому ключу SSH.

Заходим в файл /etc/ssh/sshd_config и снимаем комментарии с, либо закрываем все и добавляем код ниже меняя на свои имена и путь.

MaxAuthTries 2 # количество попыток входа в систему за один сеанс.

Сохраняем выходим.

на ( vi ) нажимаем на клавиатуре :, снизу появляется строка и далее вводим в ней wq и нажимаем клавишу Enter. При этом все сделанные изменения сохранятся.

На nano ( Ctrl + x ) и ( y )

После чего перезапустим демон ссш командой

service sshd restart

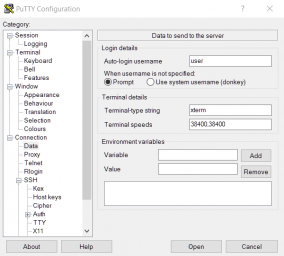

Незабываем при подключении в Патти добавить ключ и порт.

После входа меняем юзера на супер пользователя к примеру на root командой

su root

интер и водим пароль супер пользователя

Видео